APT1 / Comment Crew – Les experts chinois du vol de secrets industriels

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

Cet article fait partie de ma série de l’été spécial hackers. Bonne lecture !

Bon, accrochez-vous bien à votre clavier (ou votre smartphone) parce que je vais vous raconter l’histoire d’un autre des plus grand braquage du 21e siècle, sauf qu’au lieu de braquer des banques, ils ont braqué les cerveaux de l’industrie occidentale.

APT1, aussi connu sous le nom de Comment Crew, c’est l’histoire d’une unité de l’armée chinoise qui, depuis un immeuble de 12 étages à Shanghai, a volé les secrets industriels de 141 entreprises pendant 7 ans. Je vous parle de centaines de téraoctets de données comprenant des plans de centrales nucléaires, des formules chimiques, des stratégies commerciales, des designs militaires… En gros, imaginez Ocean’s Eleven, mais avec des claviers à la place des perceuses, et tout ça multiplié par 1000. Et le plus dingue c’est qu’ils opèrent au grand jour, avec des horaires de bureau, des badges d’employés, et même une cantine.

C’est tellement énorme que quand la boite de sécu Mandiant publie son rapport en 2013 pour les démasquer, personne ne veut y croire. Pourtant, les preuves sont accablantes : adresses IP, malwares signés, et même les vrais noms des hackers…

Cette histoire, c’est donc celle de Wang Dong et ses collègues, les premiers cyber-soldats de l’histoire à être inculpés pour espionnage.

L’histoire commence en 2004, dans le district de Pudong à Shanghai. C’est le nouveau quartier d’affaires, celui avec les gratte-ciels futuristes qu’on voit sur toutes les cartes postales. Mais au milieu de cette skyline de science-fiction, il y a un bâtiment qui ne paie pas de mine. Un immeuble blanc de 12 étages au 50 Datong Road, dans le quartier de Gaoqiaozhen. De l’extérieur, rien de spécial : des restaurants, des salons de massage, un importateur de vin. Mais à l’intérieur, c’est le QG de l’unité 61398 de l’Armée Populaire de Libération chinoise.

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

Le district de Pudong à Shanghai, théâtre du plus grand braquage numérique de l’histoire

L’unité 61398 fait partie du 2e Bureau du 3e département de l’État-major général de l’APL, leur équivalent de la NSA. Officiellement, c’est juste un bureau militaire parmi d’autres. Officieusement, c’est le centre névralgique du cyber-espionnage chinois. Le bâtiment, construit en 2007, fait plus de 12 000 mètres carrés ce qui est assez grand pour accueillir entre 500 et 2000 personnes selon les estimations.

D’ailleurs, quand CNN a tenté de s’approcher de l’immeuble en 2014, les journalistes ont été chassés par des gardes de sécurité. Ça sent bon l’installation militaire secrète.

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

L’immeuble qui abrite l’unité 61398, dissimulé au milieu du quartier d’affaires

Ce qui rend l’unité 61398 unique, c’est son approche industrielle du hacking. Alors que les hackers occidentaux travaillent souvent seuls ou en petits groupes, ici on est face à une véritable usine à cyber-espionnage avec des employés.

Le recrutement est ultra-sélectif car l’unité cherche des diplômés en informatique et en sécurité réseau, mais avec une compétence supplémentaire cruciale : ils doivent parler couramment anglais. Pas juste le lire hein, mais vraiment le maîtriser. Pourquoi ? Hé bien parce que pour s’infiltrer dans les réseaux américains, il faut comprendre les manuels techniques, lire les emails internes, et parfois même se faire passer pour des employés. Wang Dong, alias “UglyGorilla”, maîtrise tellement bien l’anglais qu’il se présente même sous le nom de “Jack Wang” dans les forums internationaux.

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

Les cyber-soldats de l’unité 61398 : des employés modèles qui hackent en horaires de bureau

On sait même que China Telecom a installé une connexion fibre optique spéciale pour l’unité, officiellement pour “la défense nationale” puisque dans un memo interne de 2008 retrouvé en ligne, on peut y lire que China Telecom espère “accomplir cette tâche pour l’armée sur la base du principe que la construction de la défense nationale est importante”. En réalité, c’est leur autoroute pour piller l’Occident. Avec cette bande passante, ils peuvent exfiltrer des téraoctets de données sans que personne ne remarque rien.

Les premiers signes d’activité d’APT1 remontent à 2006, mais des preuves suggèrent qu’ils opèrent depuis 2004. Au début, c’est discret, quelques intrusions par-ci par-là. Mais rapidement, ça devient systématique. Leur méthode est toujours la même : du spear-phishing ultra-ciblé. Ils étudient leur cible, identifient les employés clés, et leur envoient des emails parfaitement crédibles. Le taux de réussite est terrifiant : même des experts en sécurité tombent dans le panneau.

Par exemple, si vous êtes ingénieur chez Westinghouse et que vous travaillez sur les turbines, vous pourriez recevoir un email d’un “collègue” avec en pièce jointe un document intitulé “Révisions techniques turbine GT-2023.pdf”. Sauf que ce PDF contient un exploit zero-day qui installe silencieusement une backdoor sur votre machine. Et là, c’est le drame.

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

Les emails de spear-phishing d’APT1 sont si crédibles que même les experts s’y laissent prendre

Le nom “Comment Crew” vient également de leur technique favorite d’infection qui est d’utiliser les commentaires HTML pour cacher leurs commandes. Leur malware WEBC2, développé depuis 2004, récupère des pages web où les instructions sont dissimulées dans les balises de commentaires HTML.

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

La technique signature d’APT1 : Cacher des commandes chiffrées malveillantes dans les commentaires HTML

Une fois dans le réseau, APT1 déploie alors tout un arsenal de malwares custom et contrairement à ce qu’on pourrait penser, ils n’utilisent pas toujours des outils sophistiqués. Parfois, c’est du Poison Ivy ou du Gh0st RAT, des trojans disponibles publiquement. Mais la plupart du temps, ils utilisent leurs propres créations. Mandiant a ainsi identifié 42 familles de malwares différentes utilisées par APT1, un arsenal qui s’étend sur plus de 39 catégories d’outils.

Leur philosophie c’est la redondance. Ils installent plusieurs backdoors différentes sur chaque système compromis, comme ça, si les admins en trouvent une et la suppriment, ils ont encore 3 ou 4 autres accès. C’est comme un cambrioleur qui ferait des doubles de toutes les clés de la maison, au cas où. Et ils sont patients. Très patients. Mandiant a documenté des intrusions qui ont duré 4 ans et 10 mois. Quatre ans ! Pendant tout ce temps, ils observent, ils collectent, ils exfiltrent.

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

L’approche redondante d’APT1. Plusieurs portes dérobées sur chaque système compromis

L’opération Aurora en 2010 marque un tournant. C’est l’attaque qui va faire sortir APT1 de l’ombre. La cible principale est Google, mais pas seulement. Adobe, Yahoo, Morgan Stanley, Dow Chemical… Au total, plus de 30 entreprises se font pirater simultanément. Les attaques commencent en avril 2009, soit quatre mois complets avant que Microsoft découvre la vulnérabilité utilisée.

Chez Google, les hackers visent spécifiquement les comptes Gmail d’activistes chinois des droits de l’homme. Mais ils ne s’arrêtent pas là. Ils volent aussi du code source, des algorithmes, des secrets commerciaux. Ils exploitent même les backdoors que Google a créées pour le gouvernement américain dans le cadre des écoutes légales. Google est tellement choqué qu’ils font quelque chose d’inédit : ils rendent l’attaque publique.

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

Google Chine, victime emblématique d’Aurora et point de départ de la guerre cyber sino-américaine (source)

Le 12 janvier 2010, le blog officiel de Google publie donc un post qui fait l’effet d’une bombe : “A new approach to China”. Ils révèlent l’attaque, accusent implicitement le gouvernement chinois, et menacent de quitter le marché chinois. C’est du jamais vu. Une entreprise privée qui défie publiquement la Chine sur la cybersécurité. Et les preuves techniques sont accablantes : adresses IP, domaines, signatures de malwares, tout pointe vers deux écoles chinoises, la Lanxiang Vocational School et l’université Shanghai Jiao Tong.

L’impact d’Aurora est énorme car pour la première fois, le grand public réalise l’ampleur du cyber-espionnage chinois, mais pour APT1, c’est juste un jour de travail comme un autre, et ils continuent leurs opérations comme d’habitude.

Les cibles d’APT1 sont soigneusement choisies. Ce n’est pas du hacking aléatoire, c’est de l’espionnage économique stratégique. Ils visent les secteurs clés où la Chine veut rattraper son retard : énergie, télécoms, métallurgie, technologies militaires. Leurs 141 victimes confirmées couvrent 20 industries différentes, mais l’obsession reste la propriété intellectuelle américaine.

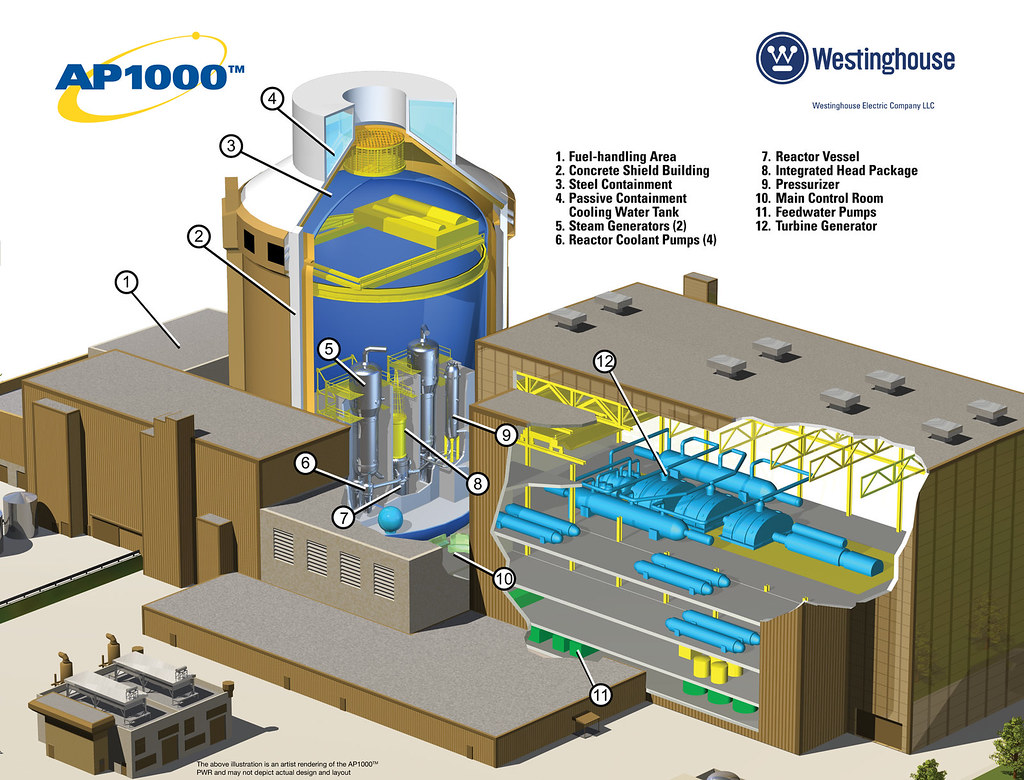

Prenons Westinghouse Electric. Cette entreprise américaine conçoit des réacteurs nucléaires AP1000, la référence mondiale. APT1 s’infiltre dans leurs systèmes entre 2010 et 2011 et vole les “spécifications techniques et de design propriétaires” selon l’acte d’accusation du ministère de la Justice. Des années de R&D, des milliards de dollars d’investissement, tout ça téléchargé tranquillement depuis Shanghai. Le plus ironique c’est que Westinghouse partageait déjà volontairement sa technologie avec la Chine, mais visiblement ça ne suffisait pas.

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

Les plans des réacteurs nucléaires Westinghouse, le butin de guerre de la cyber-espionnage chinoise

US Steel, le géant de l’acier américain, se fait aussi pirater. APT1 vole leurs formules métallurgiques propriétaires, leurs processus de fabrication, leurs stratégies commerciales. Et le timing est parfait puisque US Steel est en procès contre des entreprises chinoises pour dumping. APT1 vole même leurs documents juridiques pour aider la défense chinoise ! Et devinez quoi ? Peu après, des producteurs chinois commencent à exporter des aciers haute résistance qu’ils n’arrivaient pas à commercialiser avant.

Mais le plus choquant, c’est le piratage du syndicat United Steelworkers. Oui, un syndicat. Pourquoi ? Parce qu’ils négociaient avec des entreprises chinoises. APT1 vole leurs stratégies de négociation, leurs positions de repli, leurs communications internes sensibles. C’est comme jouer au poker en voyant les cartes de l’adversaire. Les hackers récupèrent des “informations de prix” et des “documents technologiques” qui donnent aux entreprises chinoises un avantage déloyal dans les contrats et les litiges commerciaux.

Les techniques d’APT1 évoluent constamment. Au début, c’est surtout du spear-phishing basique. Mais avec le temps, ils deviennent plus sophistiqués. Ils utilisent des certificats SSL volés pour faire croire que leurs serveurs de commande sont légitimes et chiffrent leurs communications avec “des niveaux de chiffrement sans précédent” selon McAfee, rendant la détection quasi impossible.

Une de leurs techniques favorites est le “living off the land”. Au lieu d’uploader des outils de hacking qui pourraient être détectés, ils utilisent les outils déjà présents sur les systèmes Windows tels que PowerShell, WMI, les tâches planifiées. C’est malin, et surtout invisible aux systèmes de détection traditionnels.

C’est donc Mandiant, donc je vous parlais en intro, qui en 2012, commence à remarquer des patterns. Kevin Mandia, ancien officier de l’US Air Force et fondateur de la société, voit les mêmes techniques, les mêmes outils, les mêmes serveurs de commande, utilisés contre des dizaines de leurs clients. Ils observent cette persistance incroyable avec en moyenne 356 jours de présence sur les réseaux victimes, avec notamment ce record de 4 ans et 10 mois “d’observation” dans le réseau d’un de leurs clients.

Kevin Mandia prend alors une décision historique qui va changer la cybersécurité pour toujours. Il va faire ce que personne n’a jamais osé faire à savoir identifier publiquement les hackers et prouver leur lien avec le gouvernement chinois. La décision est “déchirante” selon ses propres mots car publier ces informations, c’est risquer de perdre leurs capacités de collecte de renseignements sur APT1.

Mais la frustration du secteur privé atteint ses limites.

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

Kevin Mandia, l’homme qui a osé défier la Chine en révélant APT1 au grand jour

Ses équipes passent des mois à collecter des preuves et la découverte clé arrive quand ils tracent les adresses IP utilisées par les attaquants. Elles pointent toutes vers un petit quartier de Shanghai : Pudong, district de Gaoqiaozhen. Plus précisément, vers un bloc d’adresses attribué à China Telecom, pour un client “défense nationale”. Bingo.

Mandiant pousse quand même l’enquête plus loin. Ils analysent les horaires d’activité des hackers en traçant 1 905 connexions sur deux ans et surprise, ils travaillent du lundi au vendredi, de 8h à 17h, heure de Shanghai et prennent même des pauses déjeuner ! C’est clairement une opération étatique avec des employés salariés, et pas des hackers indépendants qui opèrent de nuit.

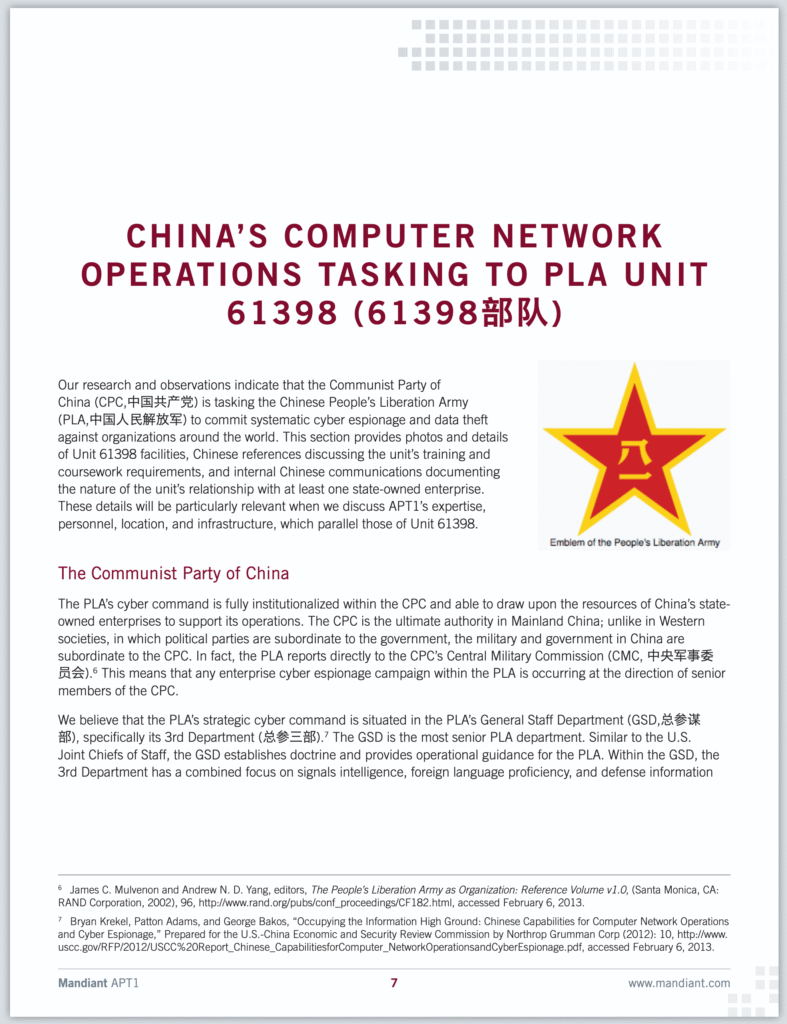

Alors le 18 février 2013, Mandiant publie son rapport. 74 pages qui font l’effet d’une bombe atomique dans le monde de la cybersécurité car pour la première fois, une entreprise privée accuse directement l’armée chinoise de cyber-espionnage à grande échelle. Le rapport est d’une précision chirurgicale : adresse exacte du bâtiment, estimation du nombre d’employés, liste des victimes, détail des techniques.

Mais le plus fort, c’est l’annexe technique. Mandiant balance tout : 3000 indicateurs de compromission, les hashs MD5 de 40 familles de malwares, 13 certificats SSL utilisés par APT1, des centaines de domaines et d’adresses IP. C’est open bar pour les défenseurs du monde entier. Une véritable déclaration de guerre informationnelle.

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

Le rapport Mandiant de 2013 : 74 pages qui ont changé la cybersécurité mondiale

La réaction chinoise est totalement prévisible. Le ministère des Affaires étrangères dénonce des “accusations sans fondement” et rappelle que “la Chine est elle-même victime de cyberattaques”. Le porte-parole ajoute même que tracer des cyberattaques est “très complexe” et que les preuves de Mandiant sont “peu professionnelles”. Un bottage en touche tout à fait classique, donc.

Mais dans les coulisses, c’est la panique. APT1 doit abandonner toute son infrastructure. Les domaines sont grillés, les malwares détectés, les techniques connues. Des années de travail réduites à néant par un simple PDF. Le groupe doit se réinventer complètement.

Les révélations de Mandiant changent la donne car pour la première fois, le cyber-espionnage chinois a un visage, une adresse, une organisation. Ce ne sont plus des “hackers chinois” anonymes, c’est l’unité 61398, 2e Bureau du 3e Département de l’État-major général de l’APL. L’administration Obama est sous pression pour réagir, mais que faire ? Des sanctions économiques ? Une riposte cyber ? Des inculpations ? Personne n’a jamais inculpé des hackers d’État étrangers…

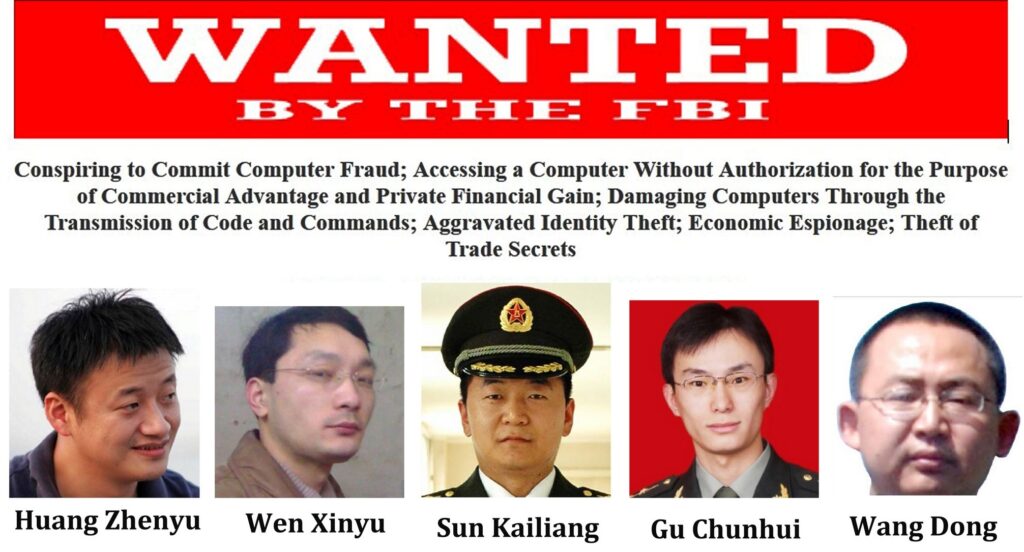

Une année passe puis le 19 mai 2014, le ministère de la Justice américain fait quelque chose d’historique. Un grand jury de Pennsylvanie inculpe cinq officiers de l’unité 61398 : Wang Dong, Sun Kailiang, Wen Xinyu, Huang Zhenyu, et Gu Chunhui. C’est la première fois dans l’histoire qu’un pays inculpe des militaires étrangers pour cyber-espionnage.

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

L’avis de recherche du FBI

Wang Dong, alias “UglyGorilla”, est la star du groupe. Actif depuis octobre 2004, c’est lui qui a mené l’attaque contre Westinghouse et SolarWorld. C’est son ego surdimensionné qui le trahit. En effet, en 2007, il signe un de ses malwares MANITSME avec la phrase “v1.0 No Doubt to Hack You, Writed by UglyGorilla, 06/29/2007”. Il laisse même ses initiales “UG” dans les logs de milliers d’ordinateurs compromis. Le FBI publie sa photo, offre une récompense pour son arrestation, et le place sur sa liste des cyber-criminels les plus recherchés.

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

Wang Dong alias “UglyGorilla” : le premier cyber-soldat de l’histoire recherché par le FBI

Sun Kailiang et Wen Xinyu sont les experts techniques. Ils développent les malwares, maintiennent l’infrastructure, s’assurent que les opérations restent furtives. Huang Zhenyu et Gu Chunhui gèrent les domaines, les serveurs, toute la logistique derrière les attaques. Une équipe complète de cyber-soldats professionnels.

L’inculpation américaine est bien sûr symbolique car la Chine n’extradera jamais ses officiers, mais le message est clair. Les États-Unis ne toléreront plus le cyber-espionnage économique. Et les charges sont lourdes… conspiration, fraude informatique, vol de secrets commerciaux, espionnage économique. Au total, 31 chefs d’accusation. Si ils étaient jugés, ils risqueraient des décennies de prison.

L’impact des révélations de Mandiant et des inculpations est énorme. APT1 doit cesser ses opérations, au moins temporairement. Les entreprises américaines renforcent leur sécurité. Les firewalls sont mis à jour, les employés formés contre le phishing, les réseaux segmentés et le coût de la cybersécurité explose ! Mais c’est le prix à payer pour protéger la propriété intellectuelle.

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

Justice américaine : une réponse judiciaire inédite au cyber-espionnage d’État

Mais APT1 n’est que la partie émergée de l’iceberg. D’autres unités chinoises prennent le relais : APT2, APT3, APT10… La Chine a des dizaines de groupes similaires, chacun avec ses spécialités et ses cibles. Le cyber-espionnage chinois est comme une hydre, vous coupez une tête, et deux repoussent.

Les experts estiment que le vol de propriété intellectuelle par la Chine coûte entre 200 et 600 milliards de dollars par an à l’économie américaine. C’est le plus grand transfert de richesse de l’histoire, et il se fait en silence, octet par octet. APT1 à lui seul a volé des centaines de téraoctets sur 7 ans d’opérations.

Aujourd’hui, l’unité 61398 existe toujours, probablement sous un autre nom. Le bâtiment de Shanghai est toujours là. Wang Dong et ses collègues n’ont jamais été arrêtés. Ils ont peut-être changé d’identité, de poste, mais ils continuent sûrement leur travail quelque part. Et surtout le cyber-espionnage chinois a évolué. Il est plus discret, plus sophistiqué, et ils utilisent même l’IA et le machine learning.

L’affaire APT1 a aussi changé les relations sino-américaines. En 2015, Xi Jinping et Obama signent un accord stipulant qu’il n’y aura plus de cyber-espionnage économique entre les deux puissances. La Chine s’engage ainsi à ne plus voler de secrets commerciaux.

.center-shortcode * {

text-align: center !important;

}

.center-shortcode p {

text-align: center !important;

width: 100%;

margin-left: auto;

margin-right: auto;

}

.center-shortcode img {

display: block;

margin: 0 auto;

}

.center-shortcode p em,

.center-shortcode em {

font-style: italic;

text-align: center !important;

display: inline-block;

width: 100%;

}

Xi Jinping et Obama, un accord de façade sur le cyber-espionnage en 2015

Mais personne n’est dupe et les attaques continuent. Elle se font juste sous d’autres formes, par d’autres groupes…

Sources : Mandiant APT1 Report – National Security Archive, PLA Unit 61398 – Wikipedia, APT1, Comment Crew – MITRE ATT&CK, U.S. Charges Five Chinese Military Hackers – Department of Justice, Operation Aurora – Wikipedia, Connect the Dots: PLA Unit 61398 – Council on Foreign Relations, Mandiant Exposes APT1 – Google Cloud Blog

Source : korben.info